Accompagnement de conformité à la Loi 25

Votre conformité à la Phase 1 et 2 de la Loi 25, accompagnée par notre expertise

Facilité de mise en conformité

Avec notre boîte à outils clé-en-main, vous pouvez facilement vous conformer aux exigences de conformité de la Loi 25.

Automatisation de votre conformité

Grâce aux différents outils de gestion documentaire de notre boîte à outils, vous pourrez automatiser les tâches liées à votre mise en conformité.

Expertise en cybersécurité

Nos heures de consultation avec un spécialiste en cybersécurité vous permettent d’être conseillé pour protéger vos précieuses données.

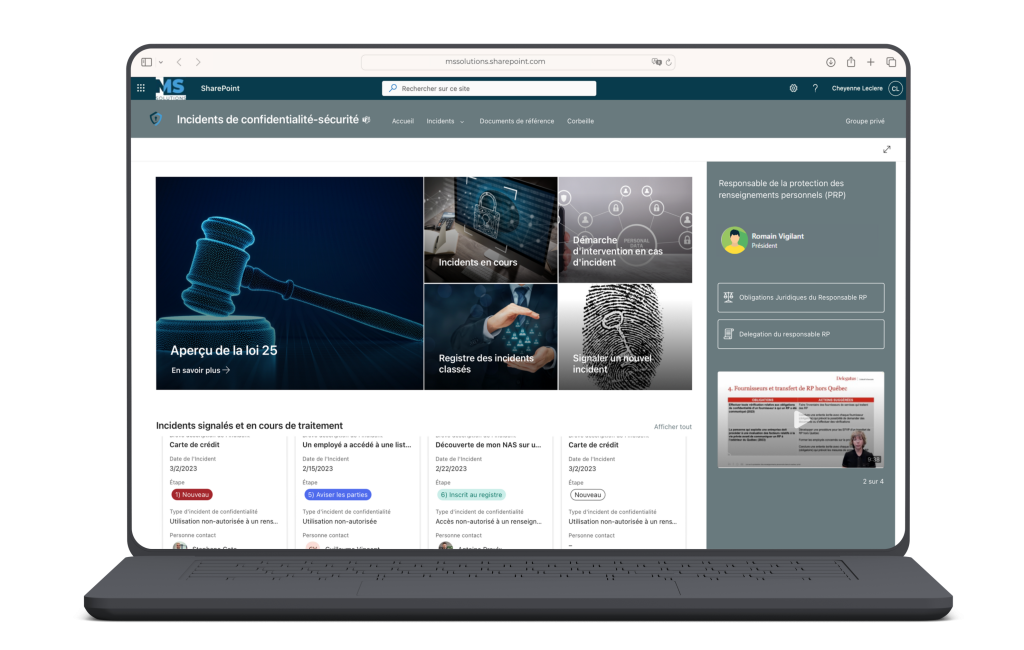

La boîte à outils clé-en-main intégrée à Microsoft 365

Notre boîte à outils clé-en-main intégrée à Microsoft 365, développée en collaboration avec le collectif d’avocats Delegatus, vous fournit tous les outils nécessaires pour que vous soyez conforme aux exigences de conformité de la phase 1 et 2 de la Loi 25.

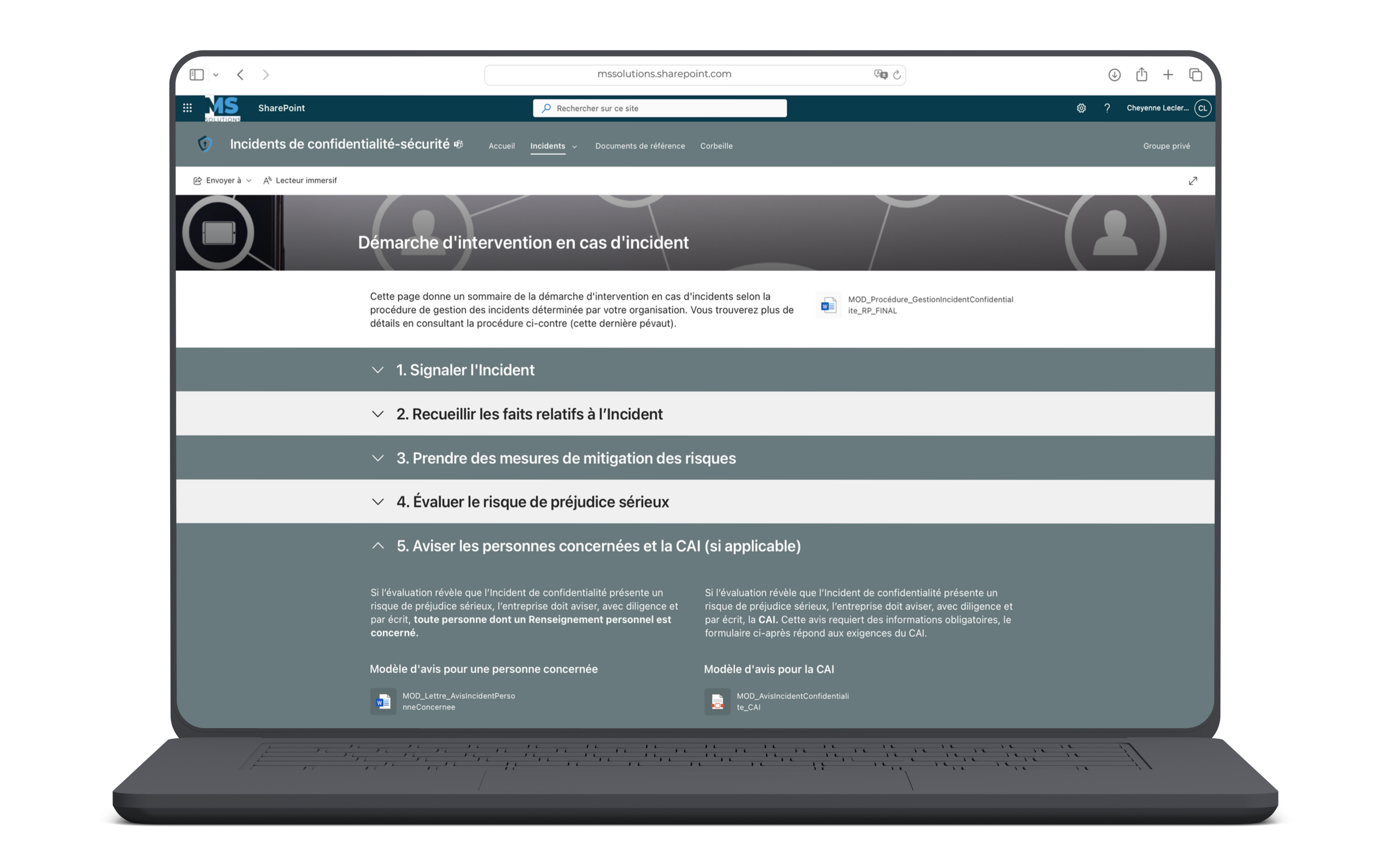

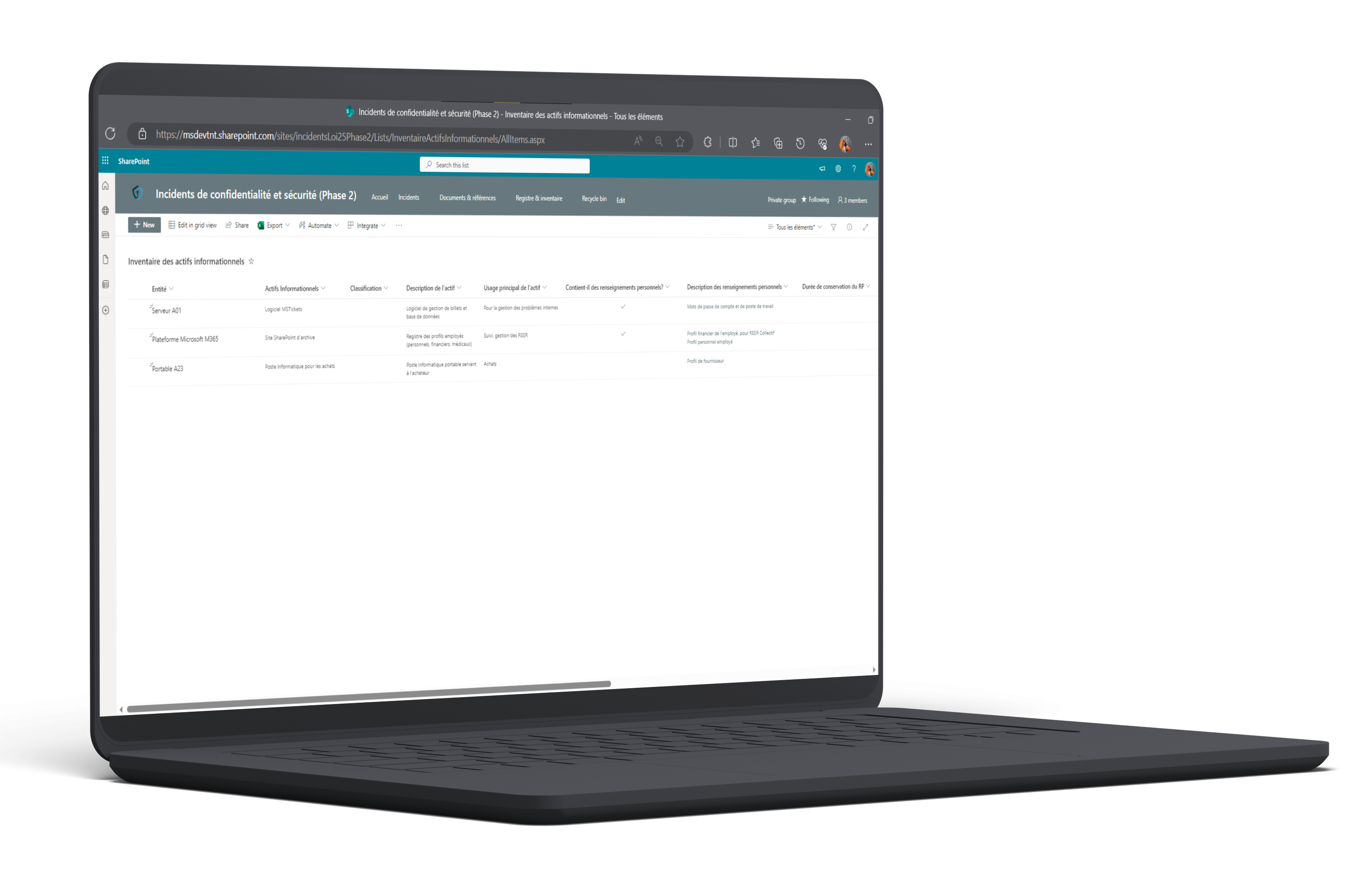

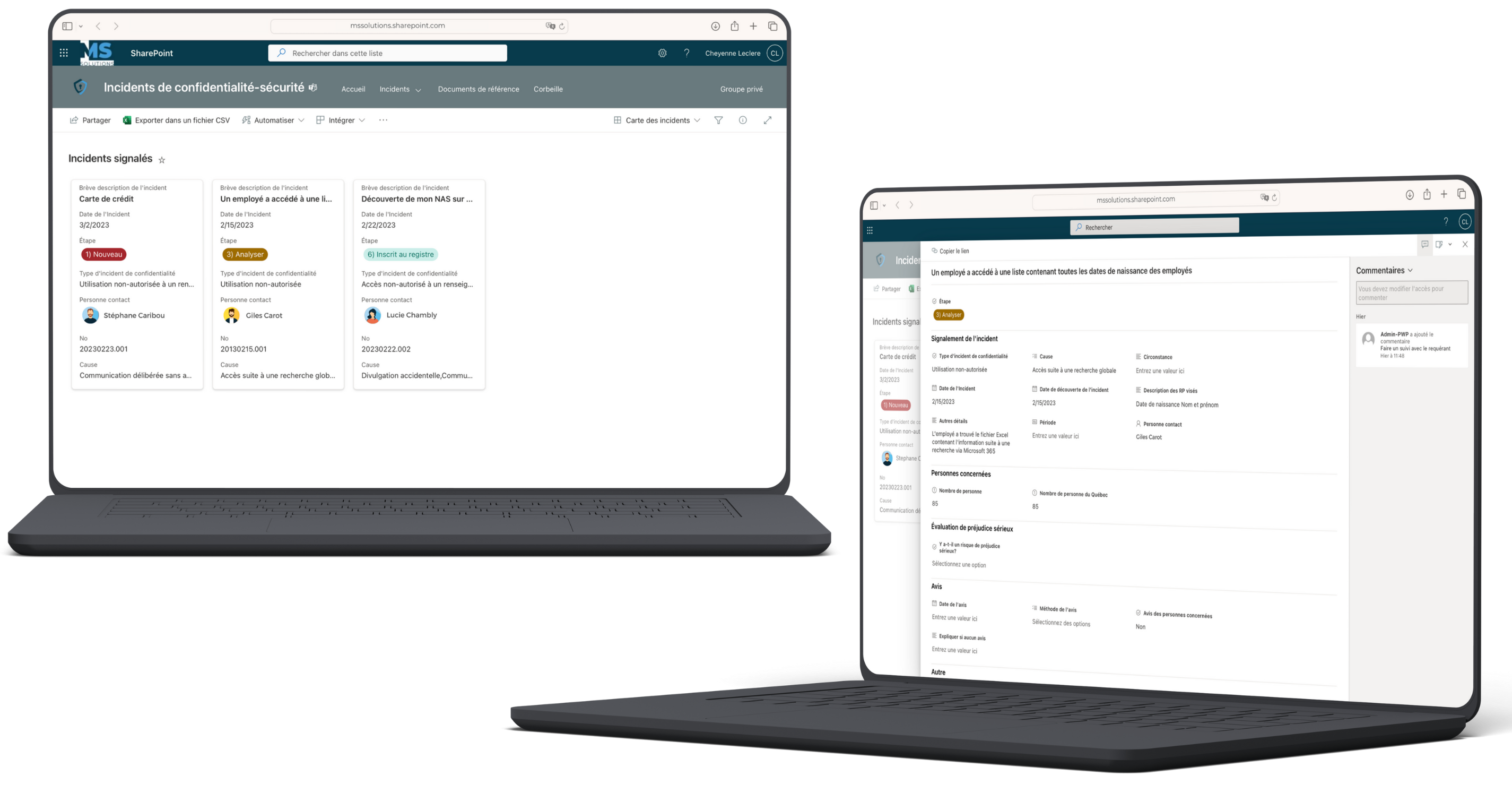

Notre boîte à outils clé-en-main contient un Site SharePoint d’incidents de confidentialité-sécurité.

Il est possible d’opter pour cet accompagnement en 2 étapes dissociées (Phase 1 et/ou Phase 2 de la Loi 25).

Phase 1

Découvrez ci-dessous les inclusions de la phase 1. Notre accompagnement comprend également un survol de la boîte à outils pour fin de formation du ou des responsable(s) et 5 heures d’accompagnement avec un spécialiste en cybersécurité pour s’assurer que vos données soient bien protégées.

- Procédure de gestion des incidents de confidentialité impliquant un renseignement personnel

- Procédure de gestion des incidents de cybersécurité

- Modèle d’avis pour informer par écrit toute personne concernée par un incident de confidentialité

- Modèle d’avis à la Commission d’accès à l’information (CAI)

- Grille d’analyse pour déterminer si l’incident présente un risque de préjudice sérieux

- Modèle de délégation du responsable et de ses obligations juridiques

Grâce à ce formulaire Forms, toute personne ayant un motif raisonnable de croire que s’est produit un incident de confidentialité impliquant un renseignement personnel détenu par l’organisation pourra aviser le Responsable de la protection des renseignements personnels.

Les registres Microsoft Lists des incidents de confidentialité-sécurité vous permettront de répertorier tout incident lié à la confidentialité des données et à la sécurité.

Chaque champs a été étudié pour répondre aux besoins de conformité à la Loi 25.

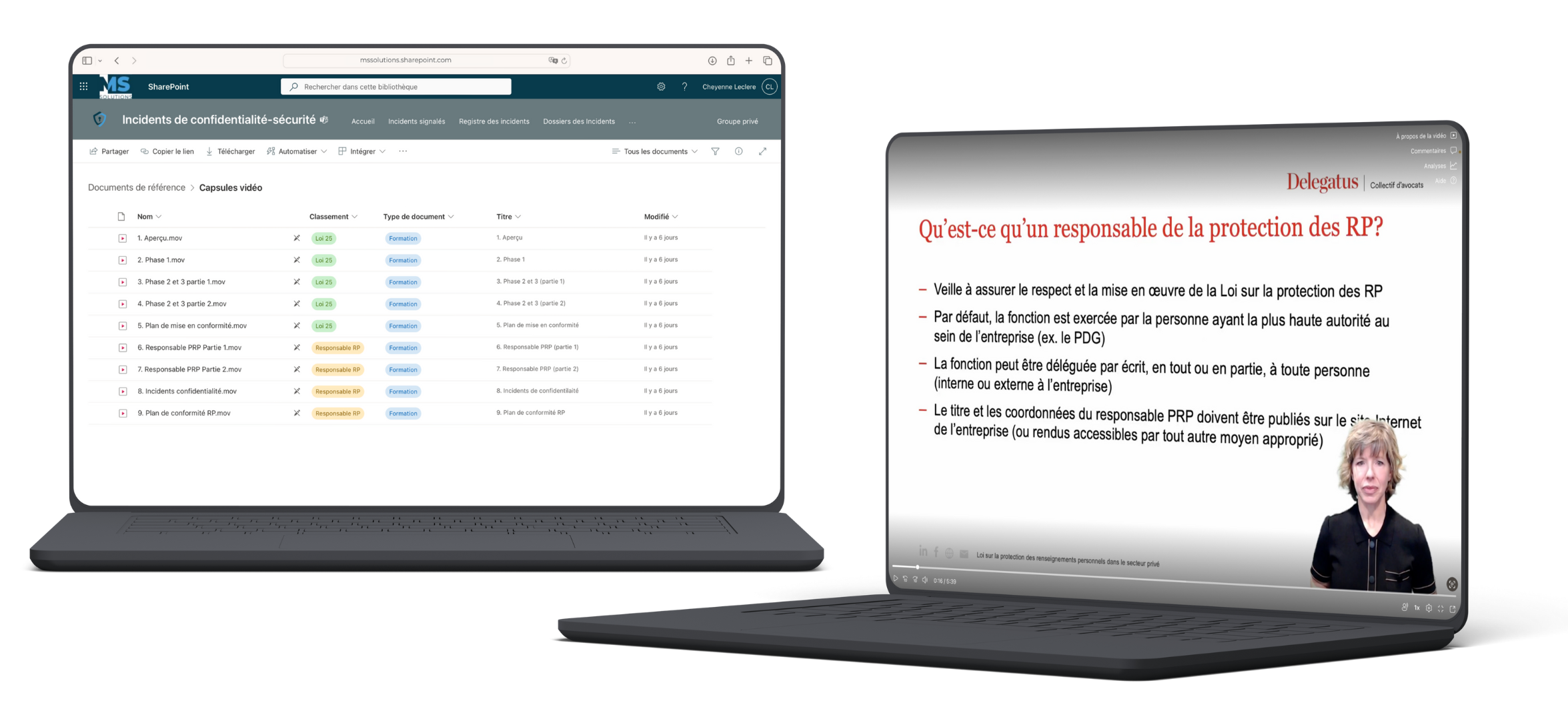

Nos collaborateurs du collectif d’avocats Delegatus ont créés plusieurs capsules vidéos pour mieux comprendre en quoi consiste la Loi 25. On y aborde les termes clés (renseignements personnels, incidents de confidentialité-sécurité, responsable de la protection des renseignements personnels …), mais aussi les différentes phases de la Loi 25.

Pour s’assurer que vous ayez toutes les clés en main pour utiliser vos nouveaux outils, nous faisons avec vous un survol de la boîte à outils à des fins de formation du ou des responsable(s).

Une bonne gestion des renseignements personnels passe par une cybersécurité optimale pour garantir qu’aucun intrus ne puisse venir dérober vos précieuses données. Notre équipe saura vous conseiller pour adopter une attitude proactive face aux risques inhérents.

- Présenter et clarifier la gestion des incidents

- Répondre aux questions et interrogations relatives à la gestion des incidents

- Préciser les prochaines étapes de conformité à la Loi 25 pour votre organisation

* Jusqu’à concurrence de 5h

En raison des implications légales liées à cette conformité, notre accompagnement inclut une consultation de 45 minutes avec une avocate spécialisée.

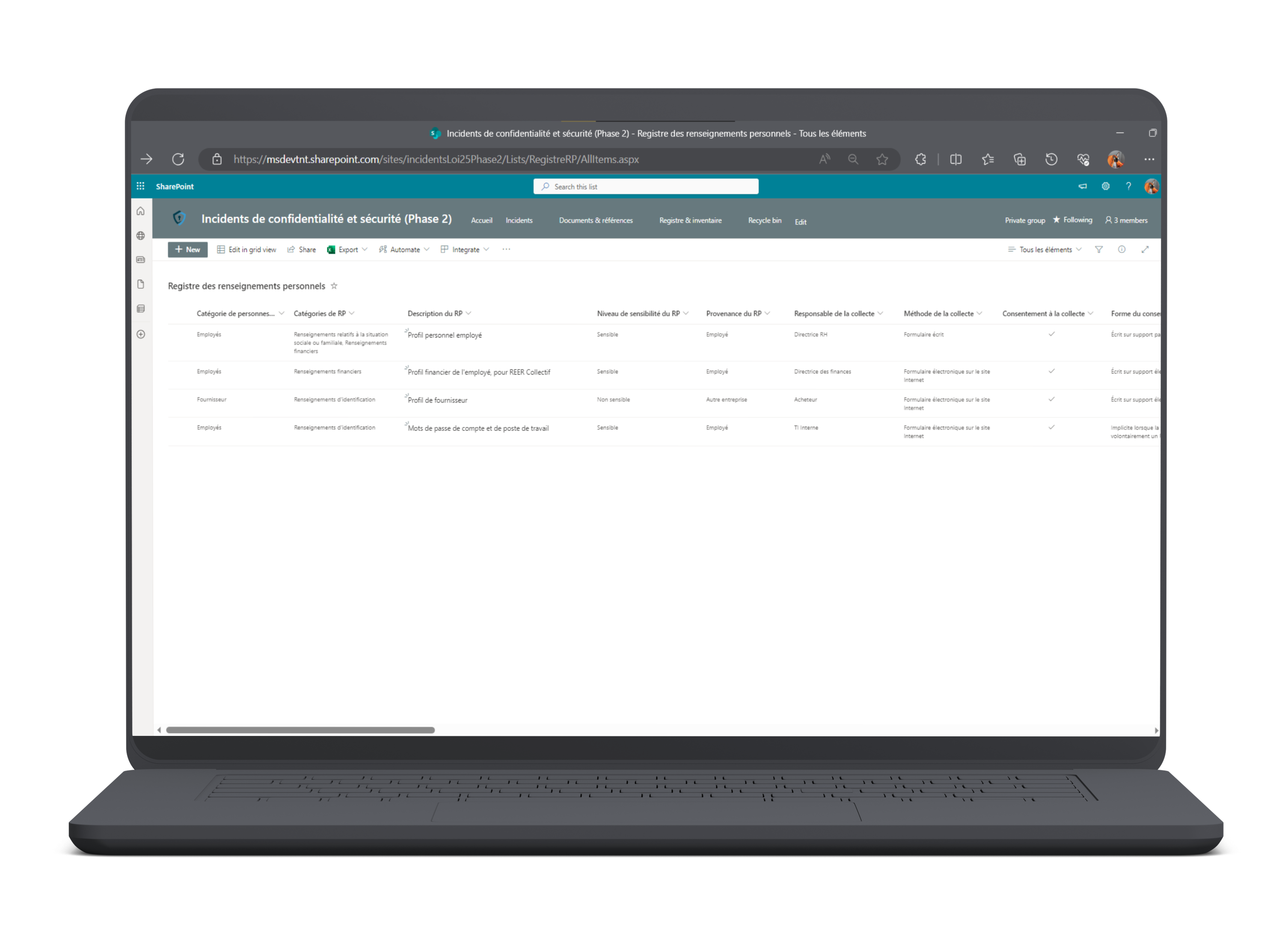

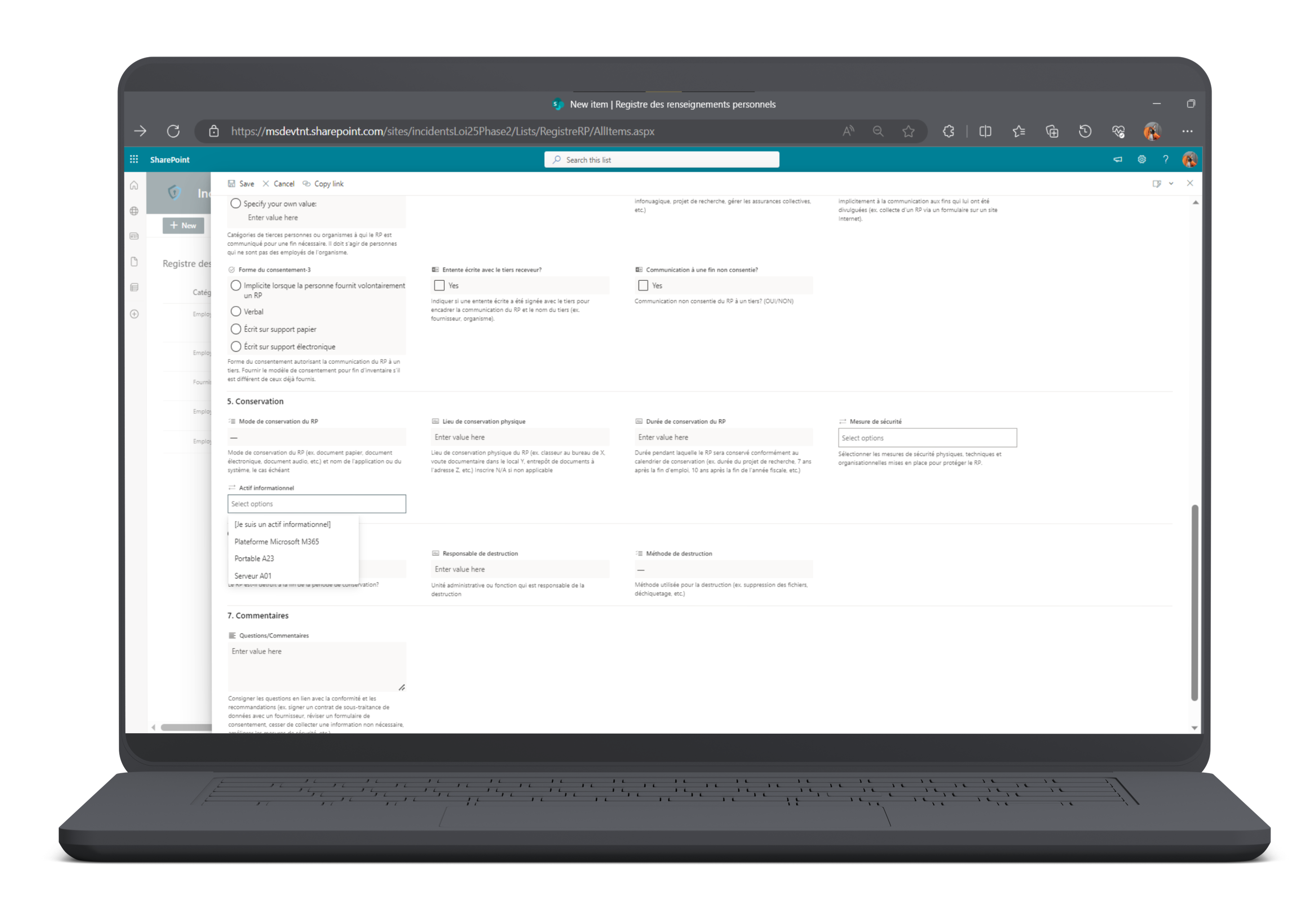

Phase 2

Découvrez ci-dessous les inclusions de la phase 2. Notre accompagnement à la carte s’adapte à vos besoins en 3 formules au choix !

- Simple : Inclus 5h d’accompagnement pour vous guider dans la méthode à adopter et l’utilisation du registre Microsoft Lists pour effectuer votre propre inventaire de vos renseignements personnels

- Intermédiaire : Inclus 20h d’accompagnement pour effectuer, avec les accès nécessaires, l’inventaire de vos renseignements personnels et compléter le registre

- Complexe : Évaluation des besoins précis d’accompagnement à l’aide d’un outil technologique spécialisé pour l’inventaire des renseignements personnels.

- Programme de protection des renseignements personnels

- Politique cadre sur la protection des renseignements personnels

- Directive sur la collecte, l’utilisation et la communication des renseignements personnels

- Directive sur la conservation et la destruction des renseignements personnels

- Procédure sur la gestion des demandes et des plaintes relatives aux renseignements personnels

- Directive relative aux mesures de sécurité physiques, techniques et organisationnelles des renseignements personnels

- Politique de confidentialité pour le site Internet

- Annexe contractuelle à joindre à un contrat de service pour prévoir la protection des renseignements personnels

- Convention de traitement des données à titre de modèle d’entente de traitement des renseignements personnels par un fournisseur

- Guide d’évaluation des facteurs relatifs à la vie privée

- Modèle de rapport d’évaluation des facteurs relatifs à la vie privée

Pour les items qui requièrent un accompagnement juridique, nous pouvons vous mettre en relation avec un représentant.e juridique du collectif d’avocat Delegatus.

Pourquoi se faire accompagner par des professionnels de la cybersécurité pour se conformer à la Loi 25?

La Loi 25 modernise les dispositions législatives en matière de protection des renseignements personnels. Elle a pour but d’offrir aux utilisateurs un meilleur contrôle sur leurs renseignements personnels.

Pour se conformer aux exigences la Loi 25, les organisations doivent mettre en place plusieurs mesures de manière graduelle.

3 phases s’échelonnent en septembre 2022, septembre 2023 et septembre 2024.

- Se faire accompagner pour s'assurer de respecter tous les prérequis de la Loi 25 permet de ne manquer aucune des étapes cruciales à la protection des données. Nous travaillons en étroite collaboration avec une équipe juridique, du collectif d'avocats Delegatus, afin de s'assurer que nos actions soient conformes au cadre juridique en vigueur.

-

S'entourer de professionnels de la cybersécurité pour s'assurer de la conformité de votre gestion des données est un bon réflexe. En effet, nos professionnels sont familiers avec les thématiques de la gouvernance de données et les bonnes pratiques pour préserver la confidentialité de vos données.

De plus, une bonne gestion des renseignements personnels passe par une cybersécurité optimale pour garantir qu'aucun intrus ne puisse venir dérober vos précieuses données. Notre équipe saura vous conseiller pour adopter une attitude proactive face aux risques inhérents.

Notre engagement

Notre équipe de professionnels certifiés en cybersécurité travaillera en collaboration avec vous pour instaurer et maintenir la sécurité informatique qui répond à vos besoins.

Bernard Després

Directeur pratique sécurité et audits

Des nouvelles du monde des TI

Les 10 questions les plus fréquentes sur la Loi 25

La Loi 25, aussi connue sous le nom de « Loi modernisant des dispositions législatives en matière de protection des renseignements personnels », est entrée en vigueur le 22 septembre 2022. Cette…

Vérifiez votre conformité à la Loi 25 en toute tranquillité

Vérifiez votre conformité à la Loi 25 en toute tranquillité La conformité à la Loi 25 sur la protection des renseignements personnels est un impératif pour toute entreprise québécoise. Si…

Loi 25 et PME, MS Solutions en parle dans Le journal de Québec

Dans un récent article sur la cybersécurité paru dans plusieurs grands journaux par l’Agence QMI (une division Québec Média), Simon Fontaine, Conseiller stratégique Affaires-TI chez MS Solutions, aborde les obligations…

Loi 25, phase 2 : Préparez-vous en toute sérénité !

Loi 25, phase 2 : Préparez-vous en toute sérénité ! Toutes les organisations québécoises ont désormais une date importante à cocher dans leur calendrier : le 22 septembre prochain marque…

La Loi 25 vous empêche de dormir ? Nous avons une solution ZEN pour vous !

La Loi 25 vous empêche de dormir ? Nous avons une solution ZEN pour vous ! La Loi modernisant des dispositions législatives en matière de protection des renseignements personnels (Loi…

La Loi 25 et la cybersécurité : êtes-vous prêt ?

Si votre organisation sauvegarde des données personnelles sensibles telles que des numéros de cartes de crédit, d’assurance sociale, ou encore d’autres informations confidentielles sur vos clients ou partenaires, vous êtes…